### 漏洞简介

该漏洞的编号为CVE-2014-4688,存在于PfSense的2.1.3以及更低版本中。该漏洞源于php程序中没有对用户的输入值进行严格的校验,导致用户恶意输入达到命令执行函数时会产生严重后果。其中,diag_dns.php, diag_smart.php, status_rrd_graph_img.php三个脚本文件受到该漏洞的影响。

### 漏洞分析

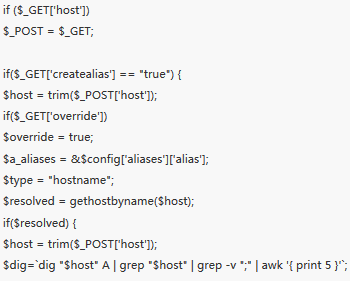

在diag_dns.php中,用户提交的host值经过处理后将传到dig变量中执行。攻击者通过构造host值执行任意命令。

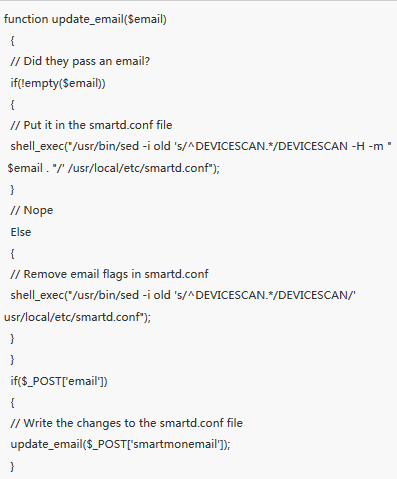

在diag_smart.php中,smartmonemail作为用户的post参数,将会传到shell_exec函数中,同理可以构造smartmonemail执行任意命令。

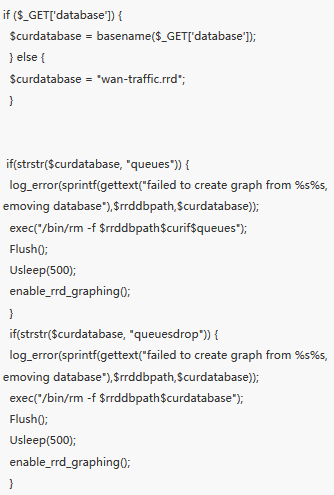

同理,在status_rrd_graph_img.php中,攻击者构造变量database使exec执行任意指令。

### 漏洞影响

通过这个漏洞,攻击者可以执行任意指令,致使该款防火墙软件彻底失效。

暂无评论