### 漏洞演示

#### 默认的Web管理接口登录账号

通过默认的帐号admin和空密码能够通过Web管理接口成功登录:

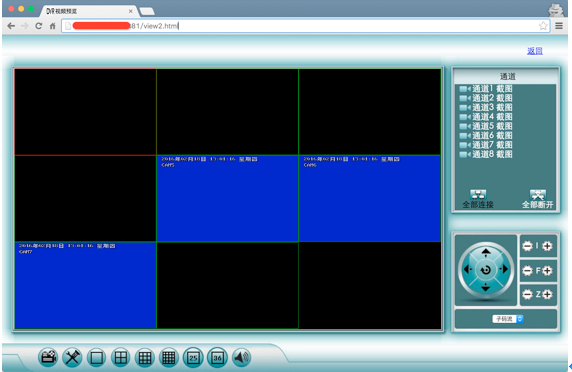

登录后,可以进行实时的图像监控,系统设置等:

#### Web管理接口登录绕过

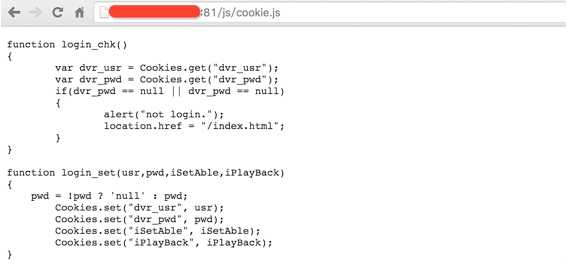

根据原文描述,Web管理接口登录的认证仅仅是在前端(js/cookie.js)验证了请求Cookie中是否存在“dvr_camcnt”、”dvr_user”、”dvr_pwd”这三个值:

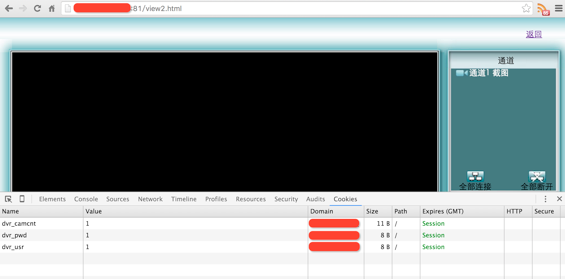

通过直接在请求中设置对应Cookie值即可正常访问控制后台:

其中dvr_camcnt指的是页面上实时监控画面的数量。

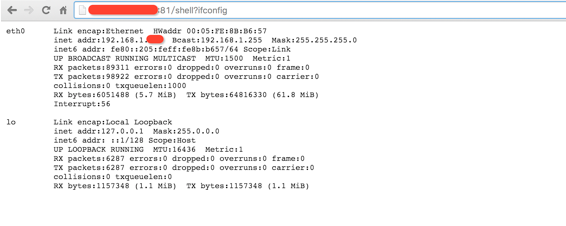

#### 内置未授权访问Shell

Web管理接口中存在一个内置未授权访问的Shell(/shell?[command]),可以直接执行系统命令:

### 漏洞影响

从zoomeye.org上搜索设备指纹“JAWS/1.0”:

从搜索的结果来看,约存在7000个潜在受到影响的目标。

### 参考链接

http://www.pentestpartners.com/blog/pwning-cctv-cameras/

暂无评论