### 漏洞分析

Siemens SIMATIC S7-1200的web端可以与控制PLC的运行以及设备状态数据的获取。而固件版本低于4.1.3的web存在跨站请求伪造(CSRF)漏洞。

由于S7-1200的web端并没有采取针对CSRF攻击的防范措施,如验证HTTP Referer字段,因此攻击者可以实施CSRF攻击,在未授权的情况下进行PLC运行状态改变,更新固件等敏感操作。

### 漏洞验证

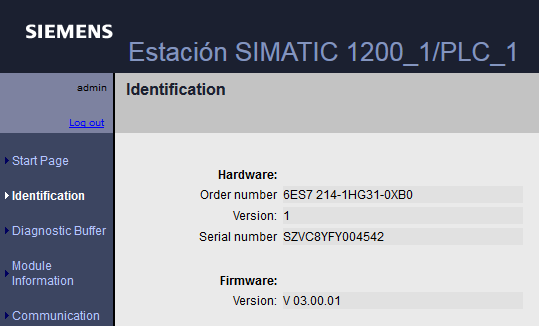

我们通过zoomeye,搜索到一款SIMATIC S7-1200,固件版本号为v3.00.01,经过测试发现存在CSRF漏洞。

验证过程:

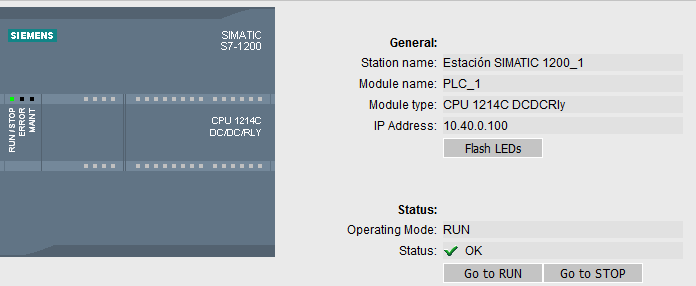

(1)首先通过浏览器访问S7-1200的web,并登陆(部分web采用默认账号/口令,即为admin/空)。

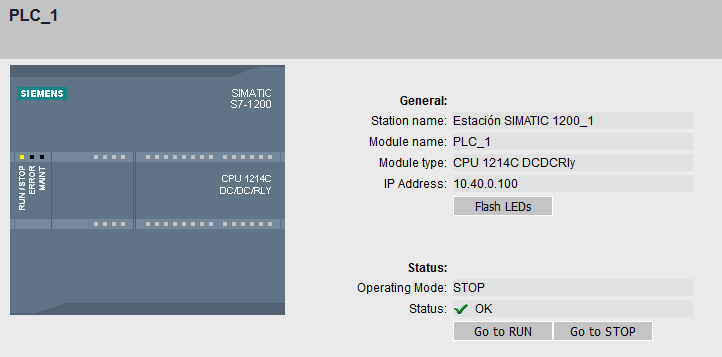

(2)进行关键操作,如点击“Go To STOP”,停止PLC的运行,并用CSRFTester工具生成跨站请求脚本。

(3)我们在PLC运行的情况下,访问生成的跨站请求脚本,观察到PLC状态变为停止。

暂无评论