### 漏洞概述

FortiGate(飞塔防火墙)采用 ASIC 加速的 UTM 解决方案,可以有效地防御网 络层和内容层的攻击。FortiGate 解决方案能够发现和消除多层的攻击,比如病 毒、蠕虫、入侵、以及 Web 恶意内容等等实时的应用,而不会导致网络性能下降。

北京时间 2016 年 1 月 12 日凌晨四点钟,国外安全研究员在 twitter 上爆料 FortiGate 防火墙存在一个后门,攻击者可以通过这个后门直接获取防火墙控制 权限。

官方发布公告http://blog.fortinet.com/post/brief-statement-regarding-issues-found-with-fortios称不是后门,而是管理认证的问题,建议用户升级。

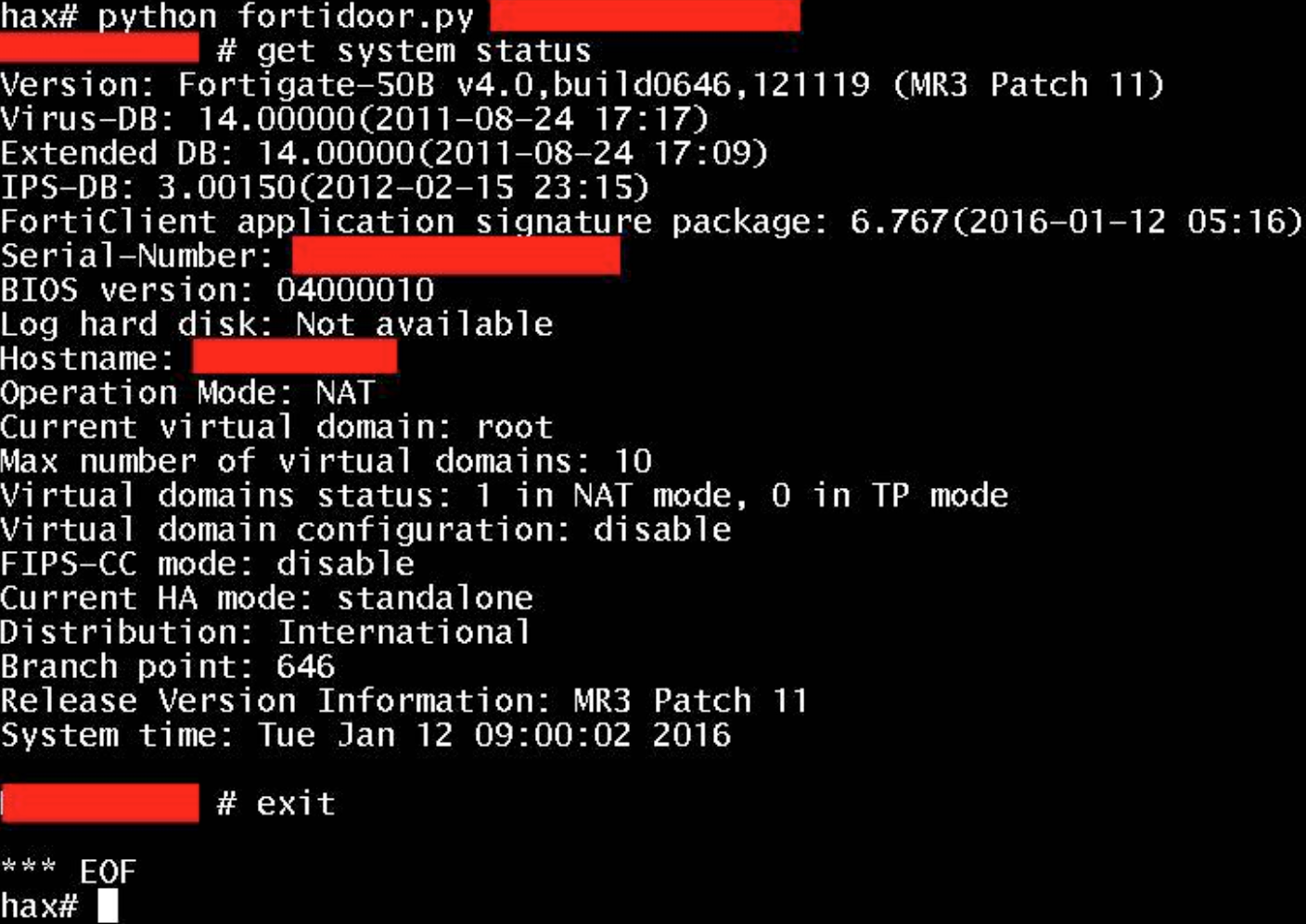

### 漏洞效果

使用后门帐号,可以直接获取防火墙系统的 root 权限。

### 影响范围

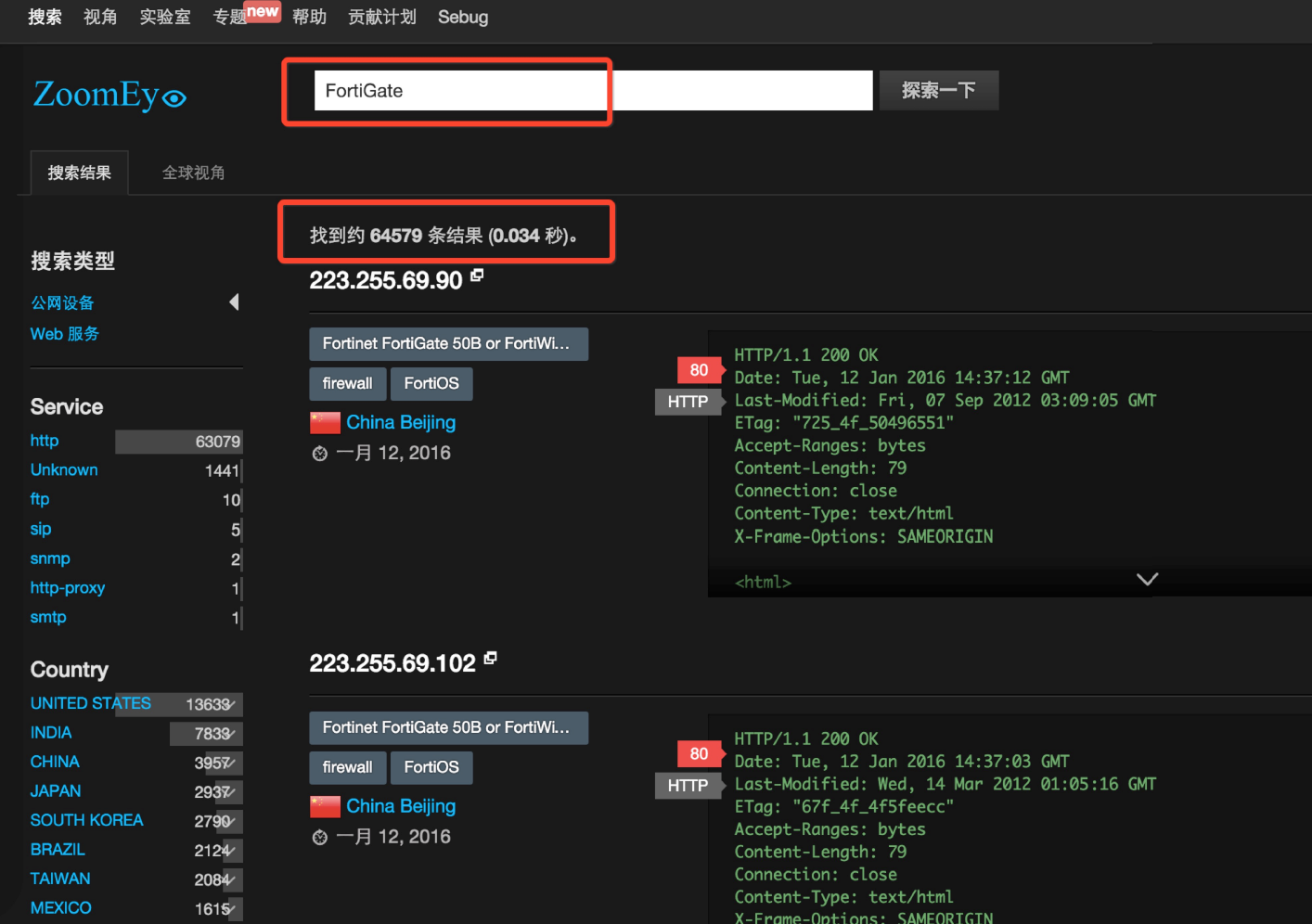

在漏洞爆发的第一时间,知道创宇漏洞情报团队在 [ZoomEye 网络空间搜索引擎](https://www.zoomeye.org) 上发现全球有约 6.5 万个 FortiGate 防火墙。

在ZoomEye 中我们可以看到,全球使用该防火墙最多的国家分别为美国(13633)、印度(7833)、中国(3957)、日本(2937)、韩国(2790)。

### 其他影响产品

FortiGate 官方针对所有的产品进行了审计,在其他的产品中发现了同样的问题,针对这些产品发布了更新,并于2016年1月20日在官方博客发表文章(http://blog.fortinet.com/post/ssh-issue-update),推荐进行升级更新来解决问题。

包含以下相关产品及版本:

* FortiAnalyzer: 5.0.5 到 5.0.11 以及 5.2.0 到 5.2.4 (分支 4.3 不受影响)

* FortiSwitch: 3.3.0 到 3.3.2

* FortiCache: 3.0.0 到 3.0.7 (分支 3.1 不受影响)

* FortiOS 4.1.0 到 4.1.10

* FortiOS 4.2.0 到 4.2.15

* FortiOS 4.3.0 到 4.3.16

* FortiOS 5.0.0 到 5.0.7

### 参考连接

* https://www.reddit.com/r/netsec/comments/40lotk/ssh_backdoor_for_fortigate_os_version_4x_up_to/

* http://www.fortiguard.com/advisory/fortios-ssh-undocumented-interactive-login-vulnerability

* http://blog.fortinet.com/post/brief-statement-regarding-issues-found-with-fortios

* http://blog.fortinet.com/post/ssh-issue-update

全部评论 (4)