https://sku11army.blogspot.com/2020/01/steelcase-sala-por-favor.html

### Steelcase Sala por favor !!

Querias reservar una sala para coordinar una reunion secreta ? Osea creiste

que seria secreta ?

[](https://images.seebug.org/1583428088970-w331s)

**_Cu entame_** _ ** mas:**_

Para los que no conozcan estos dispositivos que suelen estar en la entrada de

salas de reuniones, se los voy a presentar con dos comerciales (bonitos):

------

y un poco de teoria de su funcionamiento en un video:

Perfecto, hasta ya todos tienen una idea super clara de que se tratan estos

cacharros.

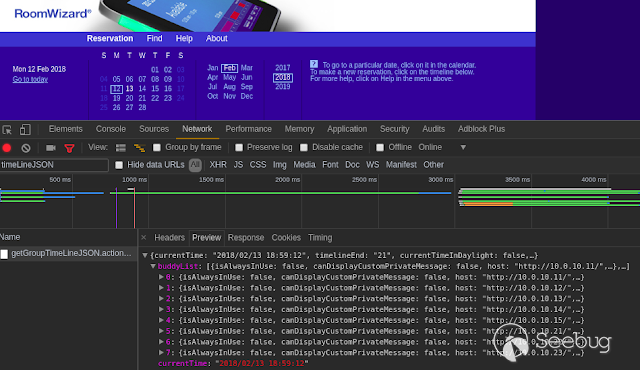

Estos dispositivos tienen distintos servicios corriendo, en este primer

articulo me voy a centrar en el web, corriendo por defecto en el 80 .

corriendo un Tomcat (con una vuln conocida que aun no corrobore -cualquier

cosa luego me cuentan xd-)

Exposicion:

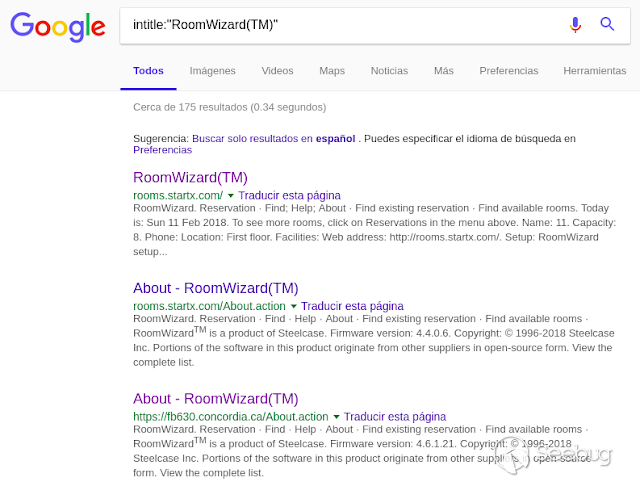

El criterio de busqueda que emplee fue el que corresponde al title del html:

**"** RoomWizard(TM) **"** .

[](https://images.seebug.org/1583428095169-w331s)

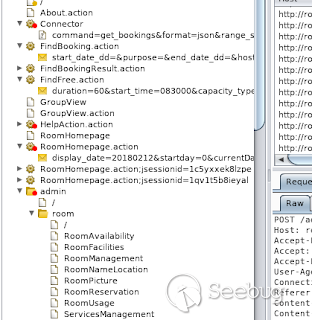

Enseguida toca ponerse a hacer algunas inspecciones de rutina a la aplicaci

on:

[](https://images.seebug.org/1583428100131-w331s)

Y claro BURP no debe faltar:

[](https://images.seebug.org/1583428115168-w331s)

Primeros hallazgos:

vuln 1:

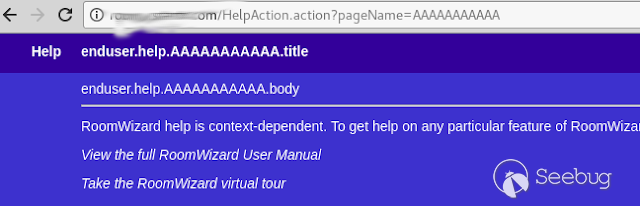

_XSS, Todo un cl asico (CVE-2018-7057)_

[](https://images.seebug.org/1583428118786-w331s)

[](https://4.bp.blogspot.com/-LuPKLCMPMcM/WoOlUjPZsEI/AAAAAAAACds/gh43lKwUu-

IOCyGhT7HEBNiMGjV8yOJLQCLcBGAs/s640/XSS.png)

Vuln 2:

**_IP address disclosure (CVE-2018-7056)_**

Recurso: /getGroupTimeLineJSON.action

[](https://images.seebug.org/1583428192397-w331s)

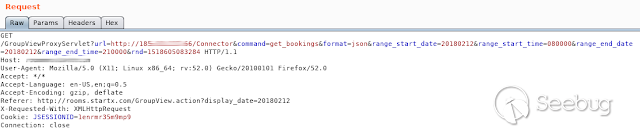

Vuln 3:

**Server Side Request Forgery (CVE-2018-7055)**

RECURSO:

**GET** /GroupViewProxyServlet?

url=http://<host>/Connector&command=get_bookings&format=json&range_start_date=20180212&range_start_time=080000&range_end_date=20180212&range_end_time=210000&rnd=1518605083284

Ejemplo "tradicional":

[](https://2.bp.blogspot.com/-5-aM2MRGB1c/WoQWDiptDVI/AAAAAAAACec/eN8bLA1COhQ1V07Fz7uDGBuP20WMz85kACK4BGAYYCw/s640/REQ_1.png)

[](https://1.bp.blogspot.com/-uBnvTKq1U4Y/WoQWHHtup_I/AAAAAAAACek/ECgj3BhJyDYZyivtTRDh8qshX_7XlofHwCK4BGAYYCw/s1600/RESP_1.png)

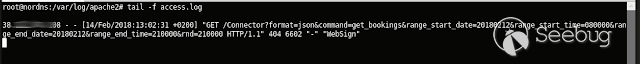

Ahora cambio a un VPS controlado por mi:

[](https://images.seebug.org/1583428348892-w331s)

------

[](https://images.seebug.org/1583428351749-w331s)

Aprovechando esta tecnica es posible "preguntar" por equipos en el segmento de

red, y en favor de la respuesta determinar si existe o no.

Saludos,

@Capitan_alfa

暂无评论